https://docs.microsoft.com/ko-kr/windows/security/threat-protection/auditing/event-4672

https://docs.microsoft.com/ko-kr/system-center/scom/enable-service-logon?view=sc-om-2022

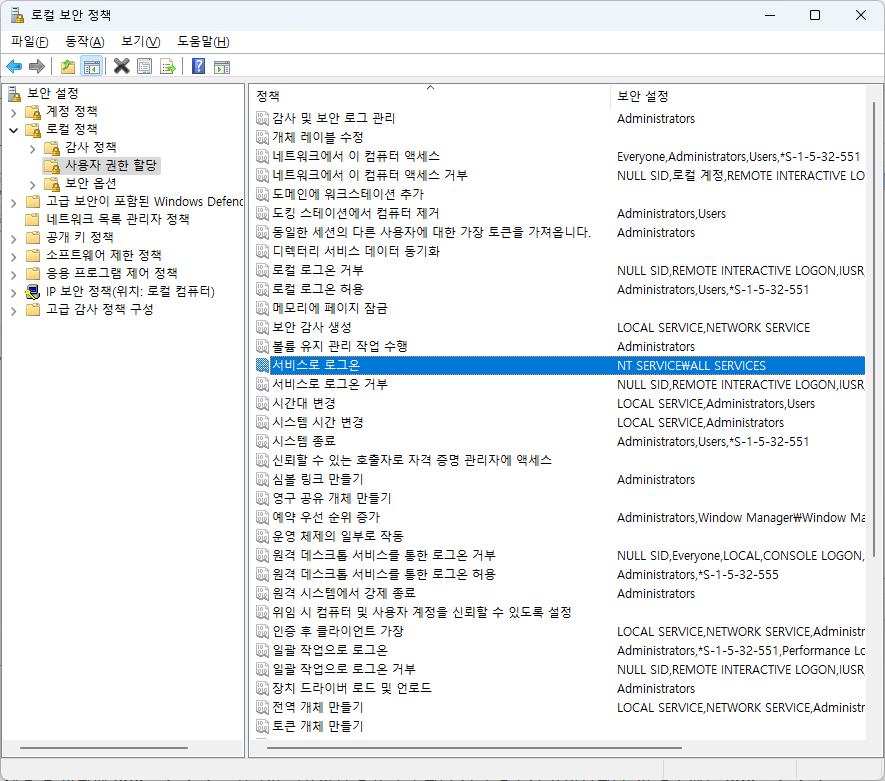

secpol.msc

gpedit.msc

https://cafe.daum.net/candan/AurF/106

SeServiceLogonRight

SeServiceLogonRight = *S-1-5-80-0

echo 원본 모든 프로세스 허용

SeServiceLogonRight = *S-1-5-20

echo 수정 네트워크 서비스로 제한 하기

echo 내보내기

md d:\secedit

secedit /export /cfg d:\secedit\cfg.ini > nul

tar -cvzf secedit.zip d:\secedit

echo 만약을 위해 압축 하기

notepad d:\secedit\cfg.ini

echo 수정하기

echo 적용하기

secedit /configure /db test.sdb /cfg d:\secedit\cfg.ini

S-1-5-17 기본 IIS 사용자

S-1-5-32-568 IIS 구릅 Builtin\IIS_IUSRS

echo Advapi 해킹 의심 "*S-1-0-0" 를 등록 하면 지문인식이 안된다

icacls "%windir%\System32\services.exe"

takeown /F "%windir%\System32\services.exe" /A

icacls "%windir%\System32\services.exe" /grant Administrators:F

icacls "%windir%\System32\services.exe" /setintegritylevel H

icacls "%windir%\System32\services.exe" /deny "*S-1-5-32-568:F" "*S-1-5-17:F" "Guest:F" "*S-1-5-32-546:F" "*S-1-5-7:F"

icacls "%windir%\System32\services.exe" /setowner "NT SERVICE\TrustedInstaller"

icacls "%windir%\System32\services.exe" /grant:r Administrators:RX

icacls "%windir%\System32\services.exe"

echo 등록한거 삭제

takeown /F "%windir%\System32\services.exe" /A

icacls "%windir%\System32\services.exe" /grant Administrators:F

icacls "%windir%\System32\services.exe" /remove "*S-1-5-32-568" "*S-1-5-17" "Guest" "*S-1-5-32-546" "*S-1-5-7"

icacls "%windir%\System32\services.exe" /setowner "NT SERVICE\TrustedInstaller"

icacls "%windir%\System32\services.exe" /grant:r Administrators:RX

icacls "%windir%\System32\services.exe"

댓글

댓글 리스트-

작성자동우 작성자 본인 여부 작성자 작성시간 22.07.11 http://lab.gamecodi.com/board/zboard.php?id=GAMECODILAB_QnA_etc&no=4884

-

작성자동우 작성자 본인 여부 작성자 작성시간 22.07.11 https://answers.microsoft.com/ko-kr/windows/forum/all/%ED%8A%B9%EC%88%98%EB%A1%9C%EA%B7%B8%EC%98%A8/6e4d9c48-ba4a-4ed4-98d8-3b71edc8b684

SeAssignPrimaryTokenPrivilege 이걸 관리 하라고 하네요 암호 변경 하고

https://docs.microsoft.com/ko-kr/windows/security/threat-protection/security-policy-settings/replace-a-process-level-token

프로세스 수준 토큰 바꾸기 -

작성자동우 작성자 본인 여부 작성자 작성시간 22.07.11 특수 권한을 새 로그온에 할당했습니다.

-

작성자동우 작성자 본인 여부 작성자 작성시간 22.07.11 https://blog.netwrix.com/2021/11/30/how-to-detect-pass-the-hash-attacks/

-

작성자동우 작성자 본인 여부 작성자 작성시간 22.07.11 https://blog.palantir.com/windows-privilege-abuse-auditing-detection-and-defense-3078a403d74e?gi=fa7e95dd59b2

whoami /priv